Une équipe de chercheurs de l’Université de la République en Uruguay a dévoilé une méthode aussi inédite qu’inquiétante d’espionnage informatique, qui pourrait mettre en péril la confidentialité de millions d’utilisateurs.

Alerte dans la sécurité informatique

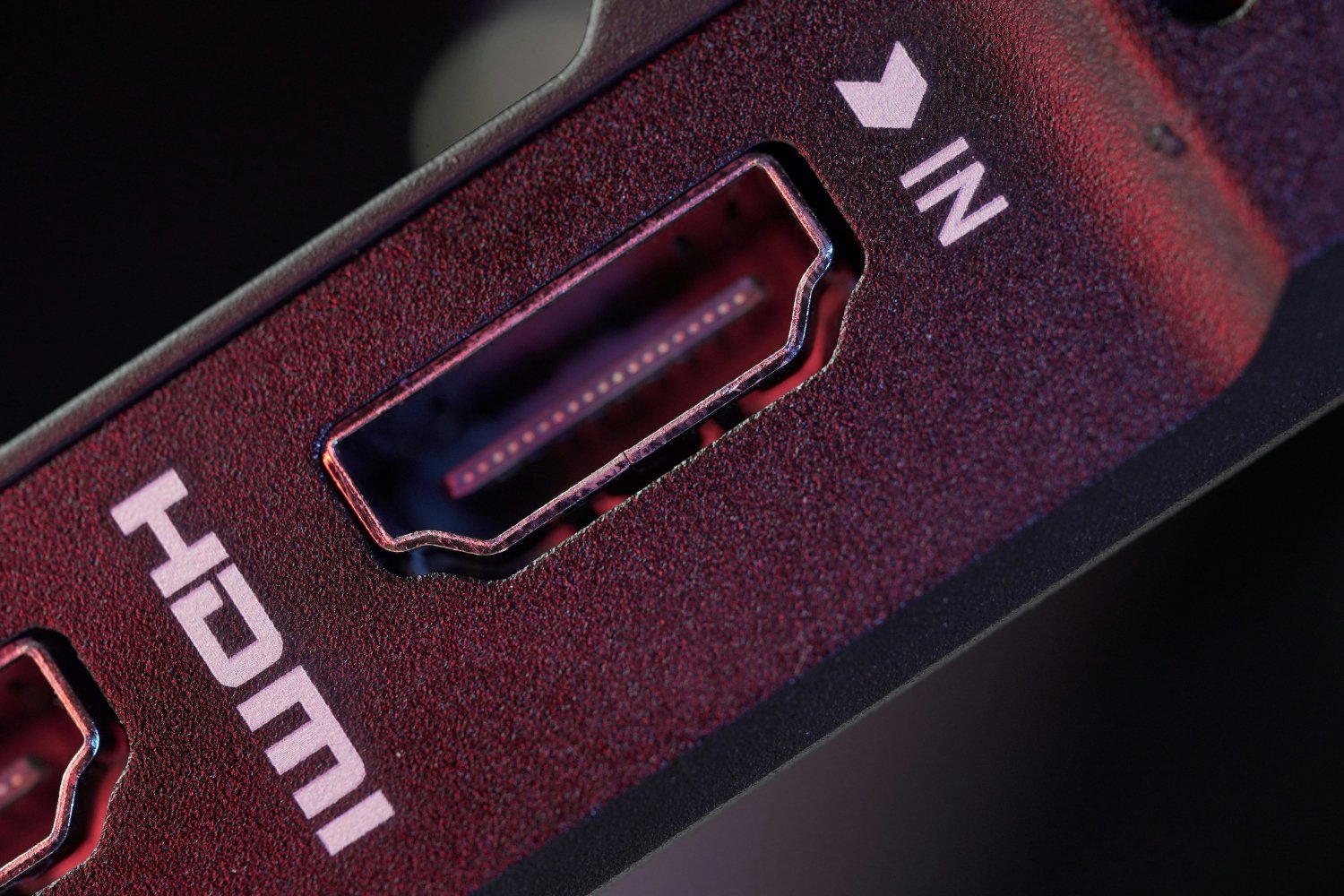

En utilisant l’intelligence artificielle pour analyser les émissions électromagnétiques générées par les câbles HDMI, ces chercheurs ont réussi à reconstituer des images et du texte affichés sur un écran d’ordinateur avec une précision atteignant 70 %. Cette technique, qui repose sur l’exploitation des signaux émis par les câbles HDMI, pourrait permettre à des pirates d’accéder à des informations aussi sensibles que des mots de passe ou des communications chiffrées.

Selon Federico Larroca, chercheur principal de l’étude, « ce niveau de précision est souvent suffisant pour qu’un attaquant puisse comprendre des mots de passe, des données sensibles ou même des communications cryptées affichées à l’écran ». Cette méthode dépasse de loin les précédentes tentatives d’espionnage, en réduisant les taux d’erreurs de plus de 60 points de pourcentage.

Les chercheurs ont utilisé des équipements radio logiciels, qui sont facilement accessibles sur le marché, pour capter les radiations émises par les câbles HDMI. Les algorithmes d’apprentissage automatique ont ensuite permis de décoder ces signaux complexes et de reconstruire les informations affichées à l’écran. Cette avancée remet en cause l’idée que les signaux numériques modernes, plus complexes que ceux des anciens moniteurs à tube cathodique (CRT), sont à l’abri de ce type d’attaque.

Même si la mise en œuvre de cette attaque nécessite une expertise technique importante et un équipement spécialisé, les chercheurs avertissent que les agences gouvernementales et les grandes entreprises pourraient être particulièrement vulnérables. « Il est probable que des hackers avancés ou des acteurs [financés par des États] utilisent déjà des techniques similaires », prévient Federico Larroca. Un attaquant pourrait ainsi capter les émissions HDMI depuis l’extérieur d’un bâtiment, en utilisant du matériel dissimulé dans un véhicule à proximité.

Pour se protéger contre cette menace, les experts en cybersécurité recommandent de prendre des précautions pendant l’affichage d’informations sensibles, notamment en étant vigilant aux alentours, en particulier près des fenêtres ou dans les espaces publics. Ils suggèrent également d’utiliser des connexions chiffrées et d’éviter d’afficher des mots de passe sur des moniteurs externes connectés via HDMI.

Conscients des implications de leur découverte, les chercheurs ont décidé de rendre leurs résultats et leur code source accessibles au public (ici), dans le but d’accélérer le développement de nouvelles mesures de défense. Cette initiative pourrait aider à concevoir des contre-mesures pour protéger les connexions HDMI contre les attaques de type TEMPEST, une forme d’espionnage qui repose sur l’interception des signaux électromagnétiques.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

C’est un peu surfait le titre tout de même. S’il est possible de récupérer les infos visibles à l’écran c’est évidement un problème. Par contre de là à obtenir les mots de passe le champs sauf mauvais site n’affichant normalement pas les caractères mes des étoiles je vois mal comment la technique peut permettre de voler des mots de passes.

Sauf à recevoir un mot de passe par email.

quand tu ouvres le gestionnaire de mot de passe sous chrome, peut être ?

eux sinon il me semble qu’il existe déjà de nombreuses apps pour les pirates qui peuvent prendre à distance n’importe quel pc, sans qu’on le sache, tout comme le ferait un admin d’une entreprise via des apps comme teamviewer mais sans le besoin de code login

Avec un strict minimum de connaissances et de prudence c’est aisé de s’en prémunir. La on parle de hack de haut vol si je puis dire, on est loin du virus de HackingRoger24 ! Enfin bref, vive le vga.í

L’article est pertinent et c’est la captation des ondes qu’il va falloir sécuriser.

Câble blinder, bureau blindé,

C’est la tentative d écoute qui pose réellement problème.

déjà possible avec le vga ou avec des cables composantes, ou plus simplement en zieutant pas dessus l’épaule du gus. Bref là ça devient de la sécurité parano.

De plus faut que le mdp soit affiché sur l’écran. serait plus opportun de chercher des failles sur les protocoles utilisés dans les claviers sans fils.

L’antenne à 30cm du câble hdmi… 🙄

Comment un gars dans une voiture pourrait “voir” les mots de passe, alors que dans la démonstration, l’antenne est quasiment collé au câble hdmi?

Et si il y a plusieurs écrans allumés en même temps, comment isoler le signal d’un seul câble?

C’est plus simple de regarder directement l’écran, franchement…

n’importe quoi ! rien à voir avec le câble hdmi et encore moins avec une quelqueconque faille de sécurité du dit câble !

pour un journal du ‘geek’ faudrait peut être faire des articles de geek et pas de la m… en déformant la réalité avec titre putaclic.

l’écoute des champs électromagnétiques pour pirater les écrans analogiques existe depuis les années 2000. La prouesse sur cet nouveauté est de l’avoir réaliser sur un signal numérique.

Ben non plutôt plusieurs dizaines de mètres apparemment.

Ondes électromagnétiques, sonore, lumineuse, thermiques tout cela laisse échapper des informations, sur les technologies contemporaines c’est un problème connu depuis les années 1940 et le standard de la NSA Tempest a été établie en 1966. Les changements de fréquence des processeurs, le bruit de chaque touche d’un clavier, les différences de consommation mesurées sur les câbles d’alimentation, les émissions electromagnetic des écrans tout a été essayé avec plus ou moins de succès, ici c’est juste l’IA qui fait sa part, mais vraiment rien de nouveau ou de surprenant. Le risque pour l’utilisateur Lambda est proche du zéro. Pour les utilisateurs non lambda ce n’est qu’une méthode parmi des milliers et une peu probable considérant toutes les autres plus facile a exécuter.

Tempest 😉, exploit connu

Attention faille de sécurité mondiale !

Une caméra permet de filmer l’écran ! Mais que fait Microsoft ! A ce jour aucune solution n’existe !

Monsieur Tout-le-Monde est sans nul doute à l’abri de l’éventualité d’une telle attaque. Ensuite, dans l’enfer des perturbations radiofréquences omniprésentes, réussir à filtrer le bon flux… Surtout quand on voit déjà la difficultés à tenir un wifi stable et performant en milieu urbain dense!

Et si vraiment on veut se protéger, on peut déjà commencer par utiliser un câble blindé, non?