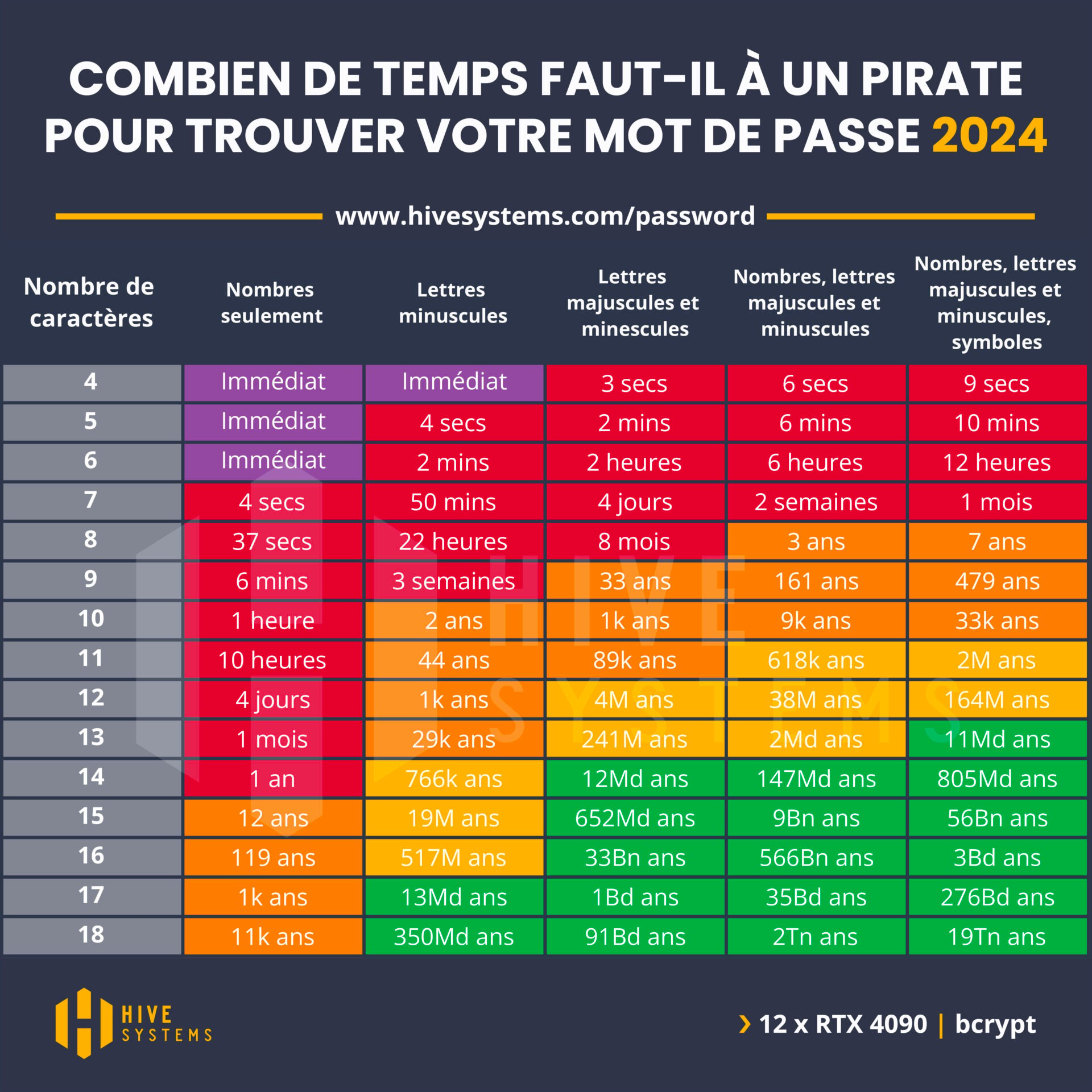

Depuis 2020, Hive Systems conçoit un tableau illustrant le temps nécessaire pour qu’un pirate informatique puisse briser un mot de passe par force brute. Ce tableau indique la « force » relative d’un mot de passe face à une tentative de craquage. Le tableau a évolué au fil des ans, non seulement en termes de données utilisées mais aussi en fonction des capacités matérielles et des algorithmes de hashage adoptés.

Actuellement, pour craquer un mot de passe composé de 8 caractères (lettres minuscules et majuscules, caractères spéciaux), il faut compter 7 années de travail à une configuration musclée. Un mot de passe composé de 4 nombres sera immédiatement craqué. Autant dire qu’il est vital de choisir un mot de passe complexe… Pour l’édition 2024, Hive Systems a changé sa méthode de calcul en prenant en compte non plus le hashage MD5, mais bcrypt. Ça vaut une petite explication.

Comprendre le hashage

Le « hashage » est une méthode de chiffrement où un mot de passe est transformé en une série de caractères apparemment aléatoires, appelée « hash ». Ce processus est unidirectionnel : il est facile de générer un hash à partir d’un mot de passe, mais extrêmement difficile de retrouver le mot de passe original à partir de son hash.

Par exemple, le mot de passe « password » peut être transformé en hash MD5, ce qui donnera une chaîne spécifique de caractères. Si quelqu’un obtient ce hash, il ne peut pas directement retrouver le mot de passe original, sauf en utilisant des méthodes de craquage de mots de passe.

L’amélioration des cartes graphiques, comme la gamme RTX de NVIDIA, a permis d’accélérer le processus de « craquage » des hashes. Les cartes graphiques, grâce à leur puissance de calcul élevée, peuvent essayer des milliards de combinaisons rapidement, réduisant ainsi le temps nécessaire pour deviner le mot de passe original à partir de son hash.

Bcrypt est un algorithme de hashage plus avancé utilisé pour renforcer la sécurité des mots de passe. Contrairement à MD5, bcrypt intègre un « facteur de travail » également connu sous le nom d’itérations, qui ralentit le processus de hashage. Cela rend bcrypt beaucoup plus résistant aux attaques par force brute, car même avec des cartes graphiques puissantes, le temps nécessaire pour craquer un hash bcrypt est nettement plus long.

En 2024, l’adoption de bcrypt avec 32 itérations pour les hashages de mots de passe est devenue une norme dans l’industrie. Cette transition vers bcrypt, combinée à l’utilisation de matériel puissant comme des cartes RTX 4090, reflète la course entre la capacité de craquage des pirates et les efforts de sécurisation des mots de passe.

Pour établir leur premier tableau en 2020, le matériel de Hive Systems se composait d’une carte graphique RTX 2080 utilisant le hash MD5. Deux ans plus tard, le tableau était réalisé en combinant huit cartes A100 et toujours le même hash. L’année suivante, le matériel a été mis à jour vers douze RTX 4090, tandis que l’algorithme de hashage bcrypt a remplacé MD5.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

Les temps annoncés sont il réalistes ? Je ne comprends pas. En général après 3 tentatives infructueuse il y a un délai pénalisant voir une déconnexion non ?

Lorsque la base de donnée d’in site hacké est volée, les hash sont dans la base se données. Le hacker peut donc tester a volonté si un mot de passe correspond au hash. L’attaque par force brute n’est possible que sur une base de données derobée. Ce qui arrive

En résumé, il vaut mieux un mot de passe long, quelle que soit sa composition. Dans l’idéal une phrase facile a retenir du genre “Qui Pourrais deviner mon mot de passe de 2024 ?”

Oui et en plus tu l’écris dans une langue rare que seuls les gens honnêtes maitrisent: en Basque par exemple! :-)))

Ou alors tu fais des fautes…

“Qui pourrait”.

Perso, j’utilise Bitwarden, qui a des intégrations sur tous les navigateurs, proposent de créer des mdp solides, et vous pouvez gratuitement partager des mdp avec un autre compte (genre votre moitié).

En 2023, leur joli tableau disait qu’il fallait 1 seconde pour hacker un mot de passe de 12 caractères (nombres seulement) et en 2024: 4 JOURS !

Quand la technologie régresse avec Hive Systems !

Il serait judicieux de lire l’article en entier. Avant 2024 Hive Systems se basais sur le hashage des mots de passe MD5 qui est beaucoup moins sécurisé. Depuis quelque temps de plus en plus de site, utilise bcrypt qui est beaucoup plus évoluer et sécurisé.

C’est à cause de cela qu’on a une impression de “régression” dans les technologies. Après si vous aller sur l’article directement écris par Hives Systems, il présente les 2 tableaux où l’on vois très bien la différence.

Il faut se dire qu’actuellement en 2024 encore beaucoup de site internet utilise MD5 et que la transition vers bcrypt se fait assez lentement.