L’équipe de détection et de recherche de menaces de Sekoia a publié une analyse approfondie de cette boîte à outils malveillante. Elle est particulièrement dangereuse en raison de sa capacité à contourner les protections 2FA et par le fait qu’elle est de plus en plus adoptée par des acteurs mal intentionnés.

Les cybercriminels l’adorent

Tycoon 2FA, identifié pour la première fois en octobre 2023 par l’équipe de Sekoia, s’est rapidement imposé comme l’un des kits de phishing AITM (« Adversary-In-The-Middle ») les plus répandus, notamment en raison de ses capacités avancées de contournement des protections 2FA. Ce kit, actif depuis août 2023, est distribué via des forums et le marché noir de la cybercriminalité, avec des versions spécialement conçues pour cibler les utilisateurs de Gmail et Microsoft 365.

En février dernier, une nouvelle version de Tycoon 2FA a été découverte ; elle est dotée de capacités améliorées d’obscurcissement et d’anti-détection, rendant le repérage par les défenses de sécurité encore plus difficile.

Avec plus de 1.800 transactions enregistrées sur le portefeuille Bitcoin lié aux opérateurs de Tycoon 2FA depuis son lancement, et un total de 394.015 dollars en cryptomonnaies recueilli jusqu’en mars 2024, l’ampleur et la rentabilité de ces opérations de phishing sont assez évidentes. Et bien sûr, ce succès attire toujours plus de criminels.

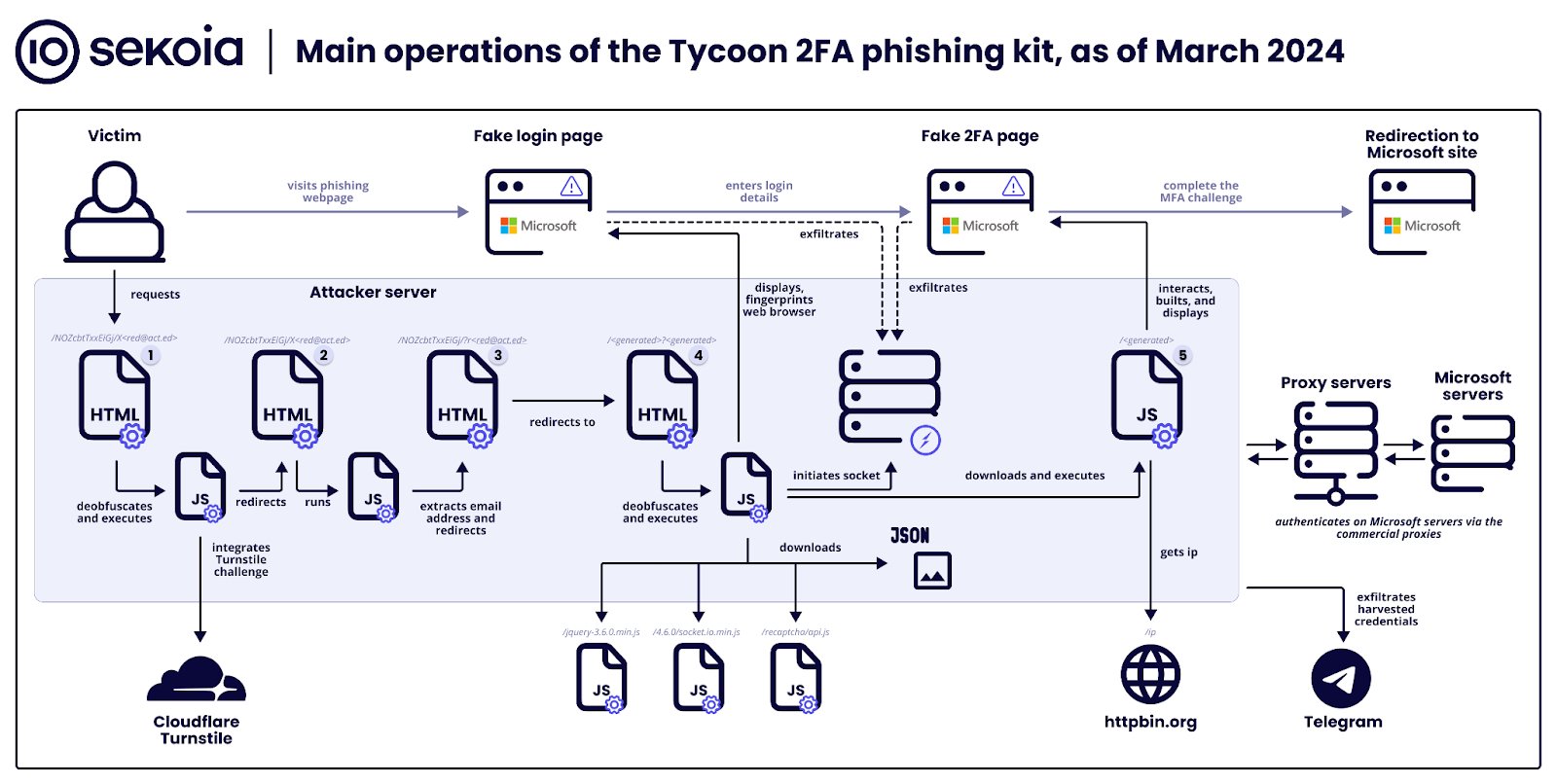

Les attaques Tycoon 2FA débutent généralement par un courriel qui incite les victimes à cliquer sur des liens malveillants ou à scanner des codes QR qui les redirigent vers des clones de pages de connexion. Lorsque les utilisateurs saisissent leurs identifiants, le kit Tycoon 2FA leur présente un faux défi d’authentification ; il intercepte les tokens ou les réponses pour contourner les mesures de sécurité. En subtilisant les cookies de session lors de cette opération, les criminels peuvent réutiliser ces identifiants pour accéder aux comptes protégés par 2FA.

Malgré l’efficacité des mécanismes 2FA, ce sont les actions des utilisateurs qui peuvent finalement déterminer la sécurité de leurs comptes. Ces kits remettent en cause les progrès réalisés avec l’introduction de la MFA (« Multi-Factor Authentication »), en ramenant essentiellement la sécurité des comptes à la sensibilisation et à l’éducation des utilisateurs face au phishing.

La popularité et l’efficacité de Tycoon 2FA chez les cybercriminels sont indéniables. Vendues à partir de 120 $ pour dix jours d’utilisation, les pages de hameçonnage prêtes à l’emploi ciblant les comptes Gmail et Microsoft 365 témoignent de la facilité d’accès à ces outils malveillants. Les mises à jour récentes de Tycoon 2FA améliorent le code JavaScript et HTML et intègrent des stratégies plus élaborées pour éviter la détection. Cela illustre la nature dynamique de la cybercriminalité et les impressionnantes capacités d’adoption des créateurs de ce kit.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.