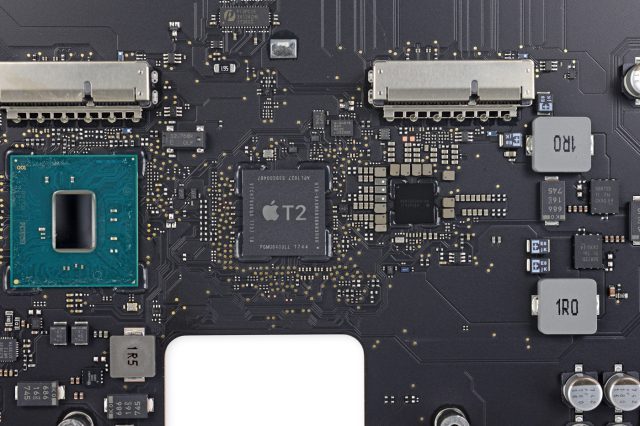

C’est bien connu, aucun système ne peut être considéré comme inviolable et Apple n’échappe pas à la règle. Avec sa puce T2 introduite fin 2007, la firme offre une couche de sécurité supplémentaire aux Mac récents et au système macOS. La société Passware, spécialisée dans les outils de récupération de mots de passe, affirme être parvenue à « pirater » cette fameuse puce. Elle assure qu’une faille lui permet de contourner les protections mises en place par Apple pour cracker les mots de passe des Mac.

La puce T2 n’est pas une Passware

Puce en silicium, l’Apple T2 Security intègre plusieurs fonctions de sécurité. Elle propose notamment le stockage chiffré et le démarrage sécurisé, créant au passage une enclave pour stocker le mot de passe de la machine. Autre atout, elle limite le nombre de tentatives de saisie de mots de passe et complique ainsi la vie des pirates.

La technique mise au point par Passware est d’ailleurs beaucoup plus lente que celles des outils habituellement utilisés par les hackers pour cracker les mots de passe. La solution ne peut tester que quinze mots de passe par seconde ; le processus peut donc prendre plusieurs milliers d’années… pour les mots de passe complexes. Toutefois, la plupart des utilisateurs optent pour des mots de passe relativement courts et plus vulnérables. Avec une longueur moyenne de six caractères, le logiciel de Passware peut trouver un mot de passe en 10 heures.

La firme n’apporte aucune précision technique sur sa méthode, mais elle précise avoir mis au point deux dictionnaires. Après avoir contourné la sécurité du Mac, les utilisateurs peuvent utiliser deux dictionnaires différents. Le premier contient 550 000 mots de passe couramment utilisés tandis que le second en contient 10 milliards. Ils sont issus de différentes fuites de données. La firme assure que sa solution n’est accessible qu’aux gouvernements et entreprises qui fournissent « une justification valable ».

En théorie, vous pouvez toujours dormir sur vos deux oreilles si vous utilisez un mot de passe suffisamment complexe. De plus, l’outil nécessite un accès physique au Mac.

Le conseil de base : choisir un bon de passe

Néanmoins, cette affaire nous rappelle qu’il est important de choisir un bon de passe. Il faut s’assurer qu’il soit suffisamment long et contient des caractères de types différents (minuscules, majuscules, chiffres et caractères spéciaux). Il convient également d’éviter les mots tirés d’un dictionnaire. Et si vous avez du mal avec un long de mot de passe, il peut être (un peu) plus court si votre compte est équipé de sécurités complémentaires.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

cracker -> casser