Le secteur de l’ingénierie est un vrai vivier d’innovateurs, qui s’attellent chaque jour à construire le monde de demain. Mais il y a peu de corps de métiers qui sont aussi inventifs que les chercheurs en cybersécurité lorsqu’il s’agit de sortir des sentiers battus. Nous en avons une nouvelle démonstration aujourd’hui, avec les chercheurs de l’université Ben Gourion (UBG).

Ces chercheurs sont spécialisés dans les attaques dites airgap, ou attaques déconnectées. Ce terme désigne un faisceau d’attaques visant des systèmes ultra-sécurisés, complètement isolés du réseau global, et donc théoriquement inviolables pour un pirate. Mais c’est sans compter l’ingéniosité légendaire des chercheurs dans ce domaine; par exemple, l’équipe de l’UBG équipe était parvenue à développer un concept permettant d’espionner une conversation… en filmant une ampoule. Mais depuis cette drôle de performance dont nous vous parlions l’an dernier, ces mêmes chercheurs ont encore progressé : ils sont parvenus à capter le son d’un haut-parleur à distance en filmant sa LED d’alimentation !

Un défaut de conception globalisé

En effet, comme les auteurs expliquent que “dans de nombreux appareils, le voyant d’alimentation est connecté directement à la ligne électrique. L’intensité du voyant est donc corrélée à la consommation d’énergie”, qui dépend directement du son émis. Conceptuellement, il suffit donc d’interpréter l’intensité du voyant pour écouter aux portes.

Pour y parvenir, ils ont utilisé un télescope muni de deux pièces indispensables : un capteur électro-optique et un convertisseur analogique/numérique. En braquant celui-ci sur la LED choisie, les chercheurs sont capables de mesurer son intensité. Cette valeur est ensuite interprétée par un algorithme qui va reconstruire le signal sonore à partir des variations d’intensité du voyant.

Cette technique dispose cependant d’un défaut majeur : il faut impérativement savoir quelle intensité de la LED correspond à quel signal sonore. Pour connaître cette donnée, différente pour chaque appareil, il faut donc construire une courbe de réponse, ce qui implique de pouvoir étudier l’appareil en amont. Mais outre cette restriction, le système fonctionne remarquablement bien : les chercheurs sont parvenus à extraire des phrases intelligibles à une distance de 35 mètres. Impressionnant, sachant que ces voyants sont généralement de petite taille !

Une vulnérabilité de niche bien réelle, mais difficilement exploitable

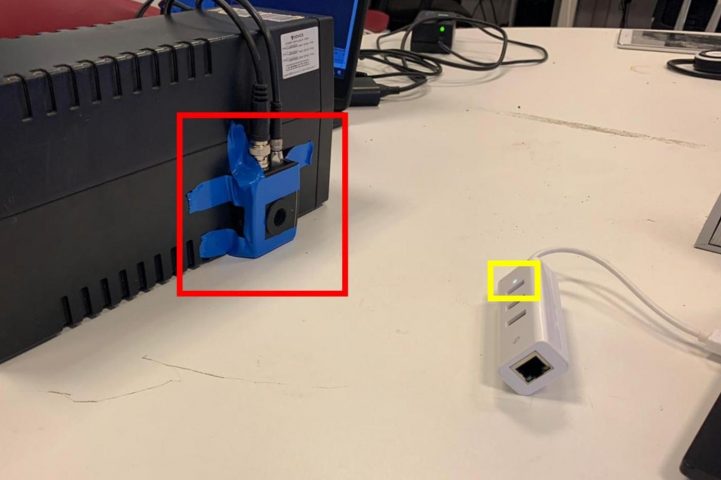

La technique fonctionne avec des enceintes standard, mais pas seulement. Elle est aussi applicable à des appareils domotiques comme le Google Nest Audio. Elle fonctionne même avec des équipements qui peuvent avoir un rôle important dans une infrastructure réseau; on peut citer le répartiteur TP-Link UE330 ou les Raspberry Pi.

La seule façon de régler le souci serait de découpler entièrement la diode des composants responsables du son, mais cela implique d’ajouter un composant supplémentaire. Une manœuvre dont le prix peut vite s’avérer exorbitant, puisqu’il s’agit bien souvent de production de masse. Cette faille a peu de chances d’être corrigée à grande échelle.

Heureusement, il s’agit d’un cas de niche. Dans le cadre professionnel, ces dispositifs sont systématiquement cachés. Cette vulnérabilité serait probablement très difficile à exploiter. Il semble par exemple inconcevable de braquer son télescope droit sur la salle de réunion d’une entreprise du CAC 40. En revanche, le problème pourrait se poser chez les particuliers; chez le commun des mortels, il suffit d’une fenêtre mal placée pour avoir une vue sur du matériel audio.

Morale de l’histoire : si vous tenez régulièrement des discussions sensibles en visioconférence dans une pièce exposée, il serait préférable d’utiliser un casque audio découplé et sans voyant… ou de masquer la diode avec un bout de ruban adhésif, comme certains le font déjà avec la webcam de leur ordinateur portable.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

“ il serait préférable d’utiliser un casque audio “

Ça ne change pas le fait que nous devons communiquer avec l’autre personne et il entendront quand même 50% de la conversation, non?

Ils utilisent des HP claqués avec un circuit basique en carton, qui n’a jamais poussé son enceinte pourrie a fond et vu le témoin vaciller avec l’intensité.

Je vois bien la prochaine étape, qui serait de mesurer l’incidence d’un rayon infrarouge réfléchit sur une vitre, ou n’importe quelle surface réfléchissante a l’intérieur de la pièce pour récupérer le signal sonore… Je suis sur qu’il y a des options a la pelle!

Sinon de la patafix sur le voyant et c’est réglé.