Aujourd’hui, l’informatique quantique et la sécurité informatique sont deux disciplines de premier plan, mais l’intersection de ces deux axes de recherche commence à peine à être explorée. Une niche dans laquelle se sont aventurés des chercheurs de l’Université technique de Munich (TUM), qui travaillent en ce moment sur une puce de cryptographie post-quantique.

Une fois cette technologie arrivée à maturité, l’informatique quantique devrait rendre obsolètes tous les algorithmes de chiffrement actuels. Et avec eux, c’est tout un pan de la sécurité informatique telle qu’on la connaît qui va s’écrouler. Il faudra donc les remplacer, et c’est là que la cryptographie post-quantique (CPQ) intervient. Cette technologie a vocation à créer de nouvelles techniques de protection, capables de résister aux coups de boutoir des futurs supercalculateurs quantiques.

Le futur de la cryptographie

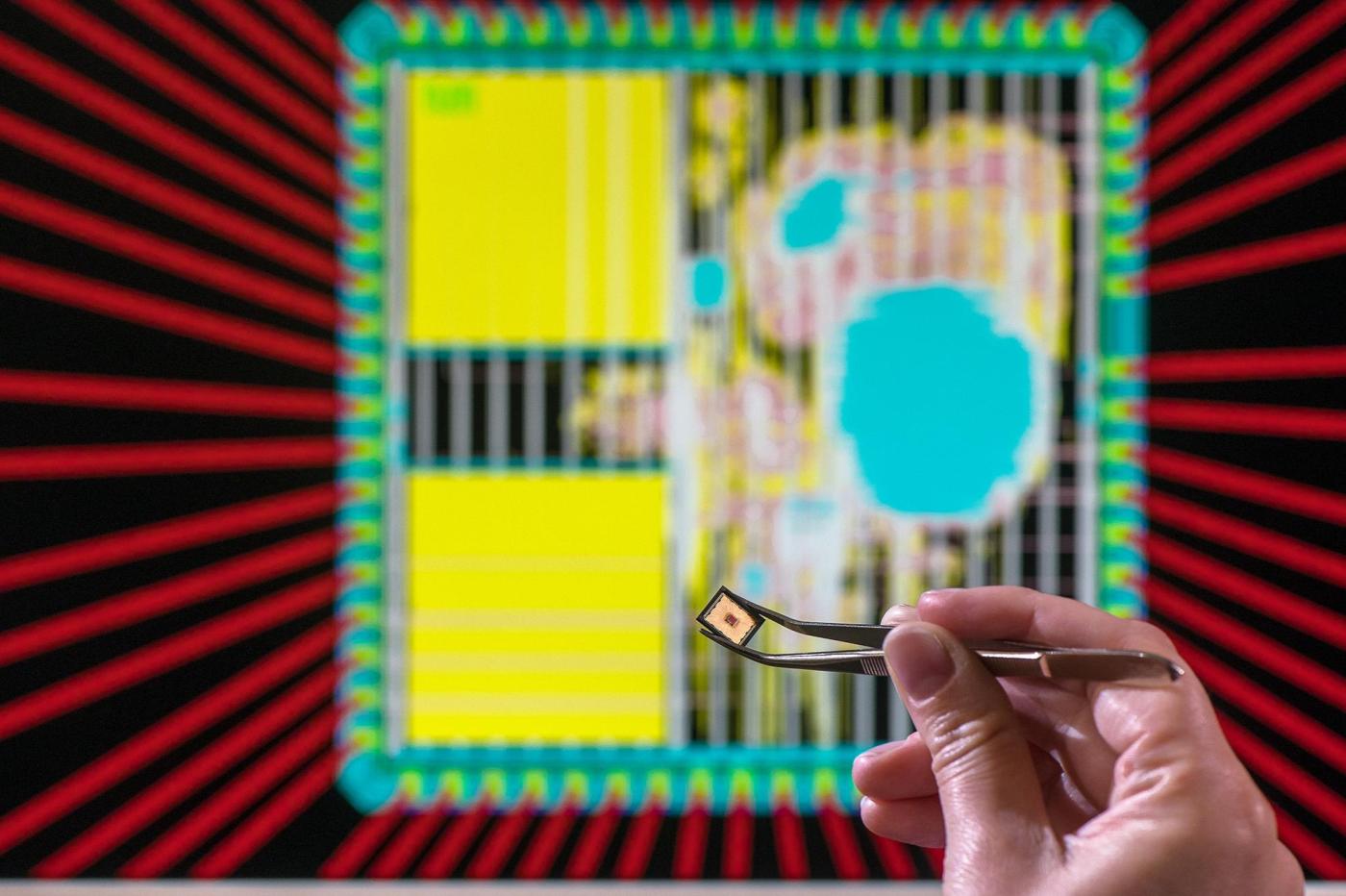

C’est dans cet objectif que les chercheurs allemands ont développé une nouvelle puce spécialisée dans la cryptographie post-quantique. Basée sur l’architecture open source RISC-V, elle est la toute première de son genre à se baser sur une approche hybride hardware/software, d’après ses concepteurs. Une conception qui permettrait un chiffrement extrêmement rapide; avec Kyber, l’un des meilleurs algorithmes de CPQ actuels, cette puce fonctionnerait dix fois plus vite que ses concurrents basés uniquement sur l’aspect software, tout en consommant huit fois moins d’électricité. C’est donc une avancée considérable dans le développement de ces nouvelles technologies de chiffrement.

Mais l’information la plus intéressante se trouve du côté des travaux complémentaires sur l’aspect sécurité de la puce. Comme mentionné plus haut, aucune technologie n’est infaillible; il n’y a pas de raison pour que ces nouvelles techniques de cryptographie fassent exception.

Un terrain d’étude pour les futurs trojans quantiques

On peut donc s’attendre à ce que ces systèmes fassent également l’objet d’attaques informatiques, au même titre que les ordinateurs classiques. Le mode d’attaque serait toutefois différent; plutôt qu’une attaque logicielle, les spécialistes craignent davantage une attaque matérielle. Concrètement, celle-ci pourrait prendre la forme d’un cheval de Troie physique installé discrètement pendant la phase d’assemblage.

Les chercheurs ont donc souhaité prendre les devants. Pour cela, ils ont intégré pas moins de quatre chevaux de Troie très différents à leur puce, qualifiée de “post quantique“ par les auteurs eux-mêmes. L’objectif étant de les observer dans le feu de l’action. Durant les prochains mois, ils vont donc analyser le comportement de ces virus en profondeur; ils essaieront ainsi de comprendre comment les détecter et les neutraliser le plus efficacement possible. Ils vont également tenter de développer un processus systématique et standardisé pour vérifier que les puces quantiques n’ont pas été altérées par un tiers malveillant dès la sortie de l’usine. Une considération qui deviendra de plus en plus importante, au fur et à mesure que ces technologies progresseront.

Le communiqué et les publications du TUM sont disponibles ici.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

Utiliser le mot quantique pour promouvoir un processeur risc ça pue, non ?