L’industrie utilise toutes sortes d’objets connectés dans le cadre d’opérations quotidiennes, comme les systèmes de contrôle par exemple. Il est donc d’autant plus important de surveiller de près les menaces informatiques qui peuvent peser sur l’IoT. Une nouvelle faille touche Azure, le nuage de Microsoft, qui est souvent au cœur de la gestion de ces objets.

Exécution de code malveillant

La découverte de la vulnérabilité « BadAlloc » a été faite par le groupe Defender for IoT, alias Section 52. En substance, elle permet à un attaquant d’exécuter du code malveillant sur un périphérique cible en débordant le tampon réellement alloué de la charge utile des fonctions mémoire. Une faille qui peut donc avoir des conséquences très sérieuses dans un cadre industriel.

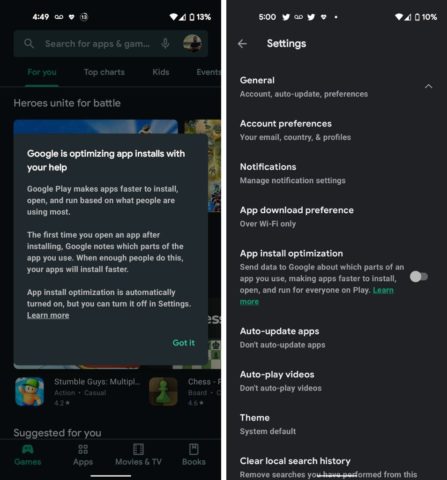

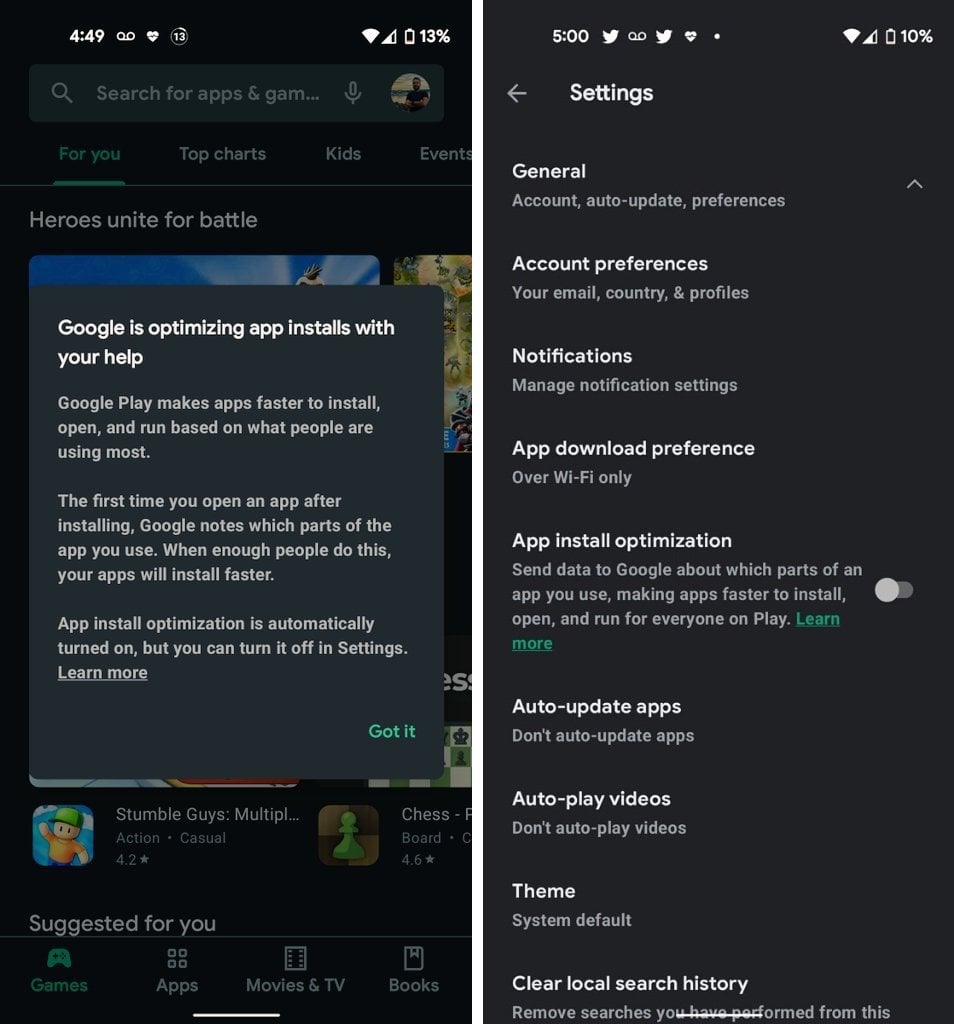

Les chercheurs en sécurité expliquent que ce type de vulnérabilité s’appuie sur l’utilisation de fonctions mémoire vulnérables, qu’il faut donc surveiller de près pour éviter les mauvaises surprises. Microsoft a pris les devants, en travaillant avec le Département de la Sécurité intérieure américain : ce dernier a prévenu les entreprises et les fournisseurs concernés qui vont devoir s’atteler à mettre à jour les produits touchés.

La liste est vaste, puisqu’on y trouve des produits de Google Cloud, Tizen (Samsung), Texas Instruments, Amazon, Arm, Red Hat… Microsoft recommande de mettre à jour le firmware des appareils, mais il arrive que ce soit une opération difficile à réaliser. L’éditeur propose alors de déconnecter les équipements d’internet, voire de les placer derrière un VPN avec un système d’identification à deux facteurs.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

Du coup ça n’a rien à voir avec une faille Azure, c’est un problème inhérent aux objets connectés eux-mêmes. C’est plutôt MS qui a découvert le truc et alerté les fabricants.

Iot est ne pour prédire certaines problemes et de les exécuter . Pour mieux sécuriser les entreprises Iot devraient s’occuper des attaques extérieures imaginable possible des hacker.