Google vient de résoudre une vulnérabilité particulièrement importante, puisqu’elle touchait sa célèbre messagerie Gmail. Elle permettait d’usurper n’importe quelle adresse Gmail ou Gsuite pour envoyer des messages sous une autre identité. La faille a été exhumée par Allison Husain, chercheuse en cybersécurité. Elle repose sur une paire de systèmes complémentaires : DMARC (Domain-based Message Authentication Reporting and Conformance) et SPF (Sender Policy Framework). Il s’agit d’une paire de systèmes de sécurité, qui travaillent ensemble pour garantir l’authenticité des e-mails. C’est grâce à DMARC que certains mails terminent dans le fichier Spam, ou que les plus douteux n’arrivent pas du tout. SPF, de son côté, sert à authentifier l’expéditeur d’un mail. Aujourd’hui, ce duo de choc est utilisé par toutes les plateformes de messagerie. Il sert à trier les mails autorisés à partir de leur domaine sur la base de leur adresse IP.

Le backend de Google complice malgré-lui

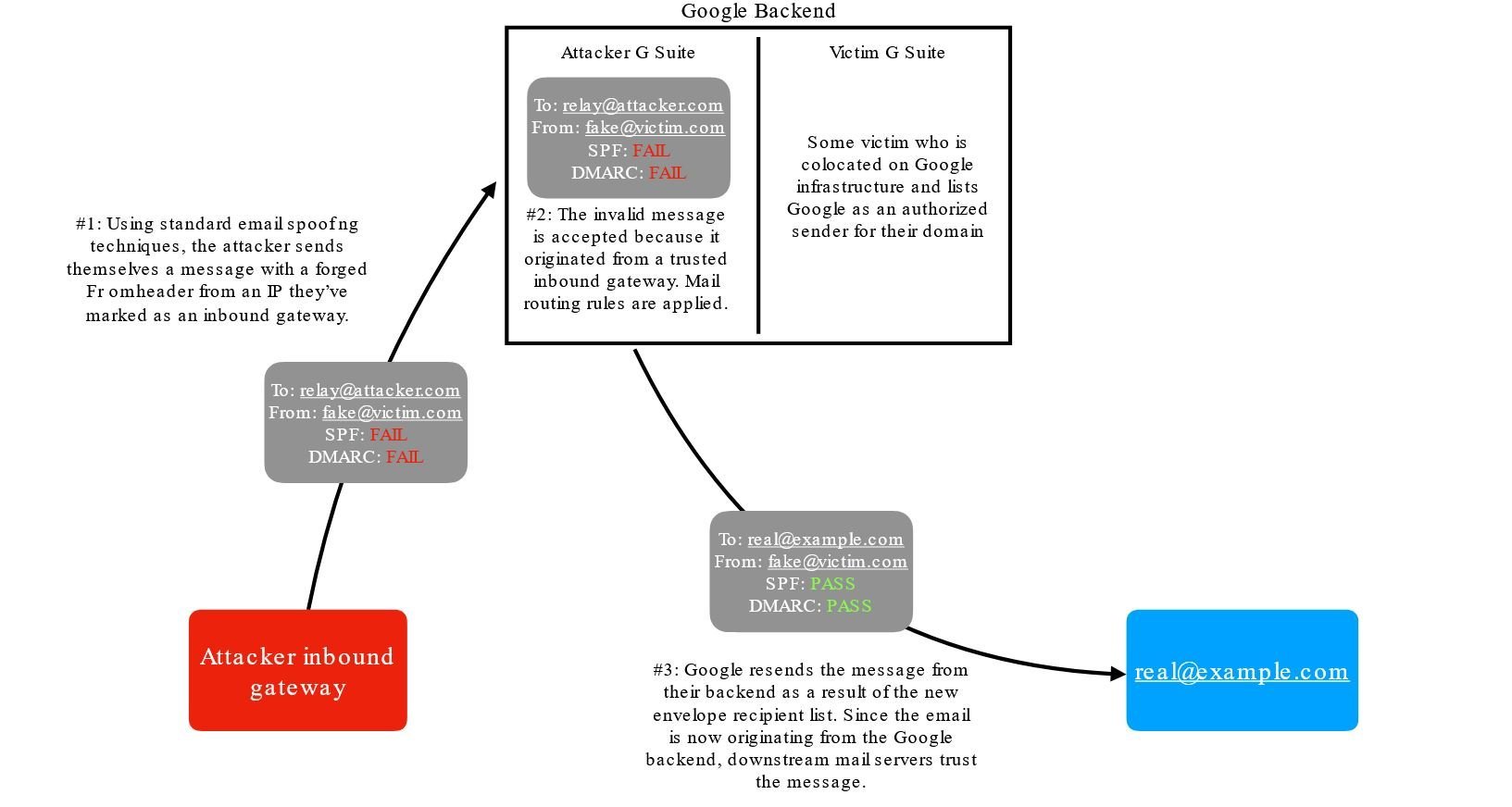

Pour cela, il suffisait de se rendre sur la console d’administration G Suite. À partir de là, l’utilisateur pouvait désactiver le DMARC et le SPF, et créer différentes règles de routage pour les e-mails entrants afin “d’appliquer des en-têtes personnalisés, modifier l’objet, ou le destinataire avant qu’il ne soit pris en charge par le reste de l’infrastructure Google”, explique la chercheuse. Normalement, un tel e-mail serait instantanément bloqué. Mais la chercheuse a eu l’idée d’envoyer un message à son propre compte G Suite “relais”. Celui-ci a été paramétré en amont pour renvoyer le message en question vers la cible, mais avec des informations modifiées… dont l’adresse de l’expéditeur. Cette version de l’e-mail arrive donc sans problème, comme si elle venait d’une autre adresse, puisque l’e-mail ne provient plus de l’expéditeur d’origine mais directement de l’infrastructure interne de Google.

Techniquement, il était donc possible d’usurper toute adresse Gmail de cette façon. Une faille du couple DMARC / SPF constitue donc une vulnérabilité particulièrement inquiétante. On imagine facilement à quel point une telle faille aurait pu être désastreuse vu la popularité de cette messagerie, d’autant plus que la résolution n’est arrivée que plusieurs mois après l’alerte initiale. Un détail cocasse : celle-ci datait d’ailleurs du… 1er avril 2020. Mais cette vulnérabilité n’avait rien d’une plaisanterie, et on ne peut que saluer l’ingéniosité de la chercheuse qui l’a repérée. Pour plus de détails techniques, nous vous invitons d’ailleurs à lire son post très intéressant sur le sujet.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

Bah, il suffit d’avoir un bon anti-spam de dernière génération (comme SpamEnMoins.com, mailinblack,..) et de toutes facons, mail usurpé ou non, tous les spams sont bloqués ! 😊😊

Le risque n’est pas tant les spams, mais de se faire passer pour quelqu’un qu’on est pas… et les dégâts qui peuvent en découler

D’où l’utilité d’une signature numérique (openpgp)