Bien que Google ait pris des mesures pour sécuriser son app store et mettre fin aux activités malveillantes, les pirates trouvent toujours des moyens de l’infiltrer et d’accéder aux appareils des utilisateurs. Des millions d’utilisateurs de téléphones mobiles ont téléchargé involontairement des applications malveillantes qui peuvent compromettre leurs données, leurs identifiants, leurs emails, leurs messages textes et leur géolocalisation. Par exemple, en février 2020, la famille de logiciels malveillants Haken a été installée sur plus de 50 000 appareils Android par huit applications malveillantes différentes qui semblaient toutes inoffensives.

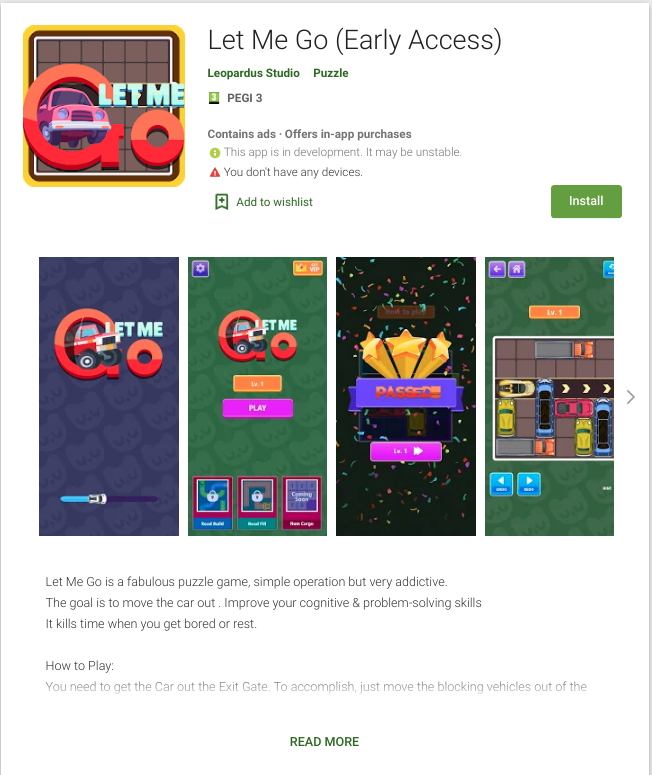

Récemment, les chercheurs de Check Point ont identifié une nouvelle famille de logiciels malveillants présente dans 56 applications et téléchargée près d’un million de fois dans le monde entier. Surnommé « Tekya », le logiciel malveillant imite les actions des utilisateurs pour cliquer sur les annonces et les bannières d’agences telles que Google AdMob, AppLovin’, Facebook et Unity, et commettre de la fraude à la publicité mobile.

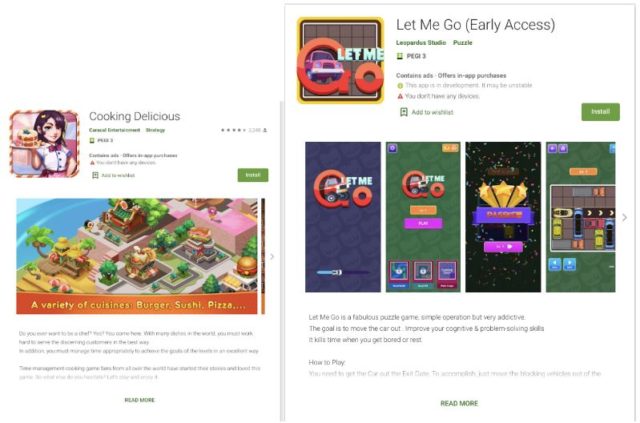

Vingt-quatre des applications infectées étaient destinées à des enfants (par ex. des puzzles des jeux de course, etc.), le reste étant des utilitaires (tels que des applications de cuisine, des calculatrices, des téléchargeurs, des traducteurs, etc.).

Google Play Protect n’a rien vu

Le logiciel malveillant Tekya obscurcit son code natif pour éviter d’être détecté par Google Play Protect, et utilise le mécanisme « MotionEvent » d’Android pour imiter les utilisateurs et générer des clics. Au cours de cette étude, la famille de logiciels malveillants Tekya n’a pas été détectée par VirusTotal et Google Play Protect. Elle était disponible dans 56 applications téléchargeables sur Google Play. La campagne a cloné des applications populaires légitimes afin de maximiser son audience, notamment auprès des enfants car la plupart des applications détournées par Tekya sont des jeux pour enfants. La bonne nouvelle est que toutes les applications malveillantes ont été retirées de Google Play. Cependant, cela souligne une fois de plus que l’app store Google Play peut toujours héberger des applications malveillantes. L’app store propose près de 3 millions d’applications, et des centaines de nouvelles applications sont téléchargées chaque jour. Il est donc très difficile de vérifier la sécurité de chaque application. Les utilisateurs ne peuvent pas compter uniquement sur les mesures de sécurité de Google Play pour assurer la protection de leurs appareils.

Un peu de technique

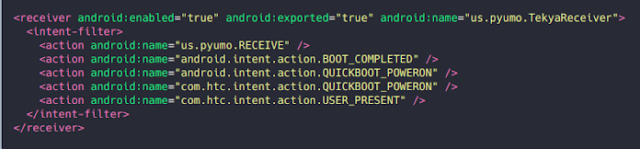

Lors de l’installation de cette application à partir de Google Play, un récepteur est enregistré (« us.pyumo.TekyaReceiver ») pour effectuer de multiples actions :

- « BOOT_COMPLETED » afin de permettre au code de s’exécuter au démarrage de l’appareil (démarrage « à froid »)

- « USER_PRESENT » afin de détecter quand l’utilisateur utilise activement l’appareil

- « QUICKBOOT_POWERON » afin de permettre l’exécution du code après le redémarrage de l’appareil

Ce récepteur a un seul objectif : charger la bibliothèque native « libtekya.so » qui se trouve dans le dossier « libraries » à l’intérieur du fichier .apk.

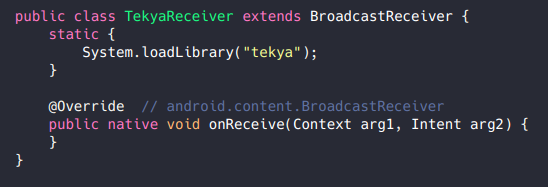

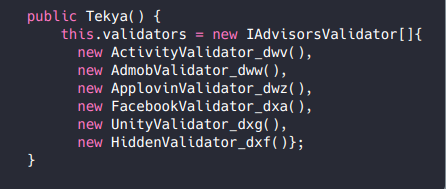

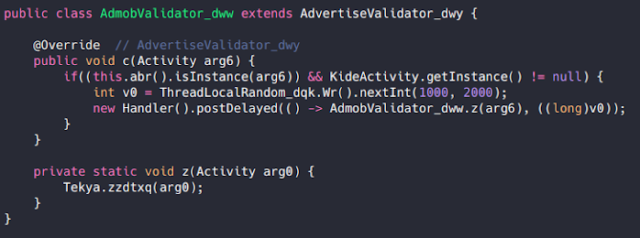

Dans le constructeur de la bibliothèque « Tekya », une liste d’objets « Validator » (qui ne valident rien) est créée.

Dans chaque « Validator », une autre méthode appelée exécute une fonction interne de la bibliothèque native « libtekya.so ».

Dans le cas de « AdmobValidator », la fonction appelle la fonction « c », qui exécute la fonction « z », qui à son tour appelle la fonction « zzdtxq » de la bibliothèque native.

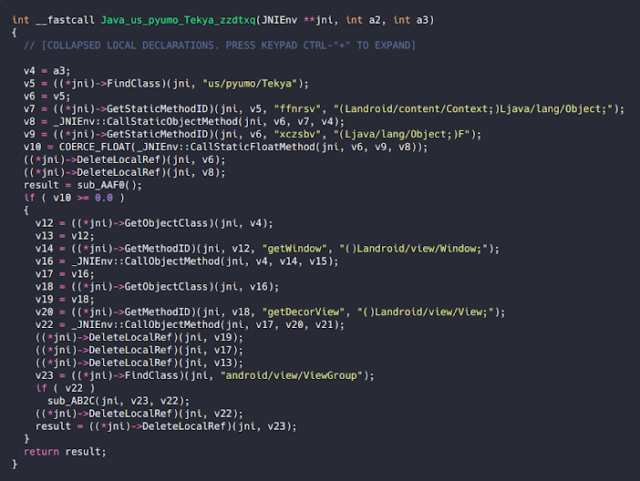

Dans la bibliothèque native « libtekya.so », cette fonction, appelée « Validator », est chargée d’effectuer plusieurs actions :

- Appeler la fonction « ffnrsv » qui est chargée d’analyser le fichier de configuration

- Appeler les services « getWindow » et « getDecorView » pour obtenir les coordonnées nécessaires

- Appeler une sous-fonction, « sub_AB2C », avec les résultats des fonctions ci-dessus

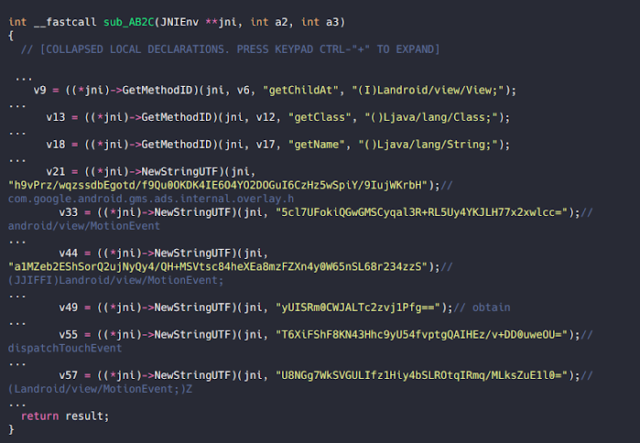

Enfin, la sous-fonction « sub_AB2C » permet de créer et d’envoyer des événements tactiles, en imitant un clic via le mécanisme « MotionEvent ».

Comment s’en protéger ?

Si vous pensez qu’une de ces applications infectées est présente sur votre appareil, voici ce que vous devez faire :

- Désinstallez l’application infectée de l’appareil

- Installez une solution de sécurité pour empêcher de futures infections

- Mettez à jour le système d’exploitation et les applications de votre appareil vers la toute dernière version

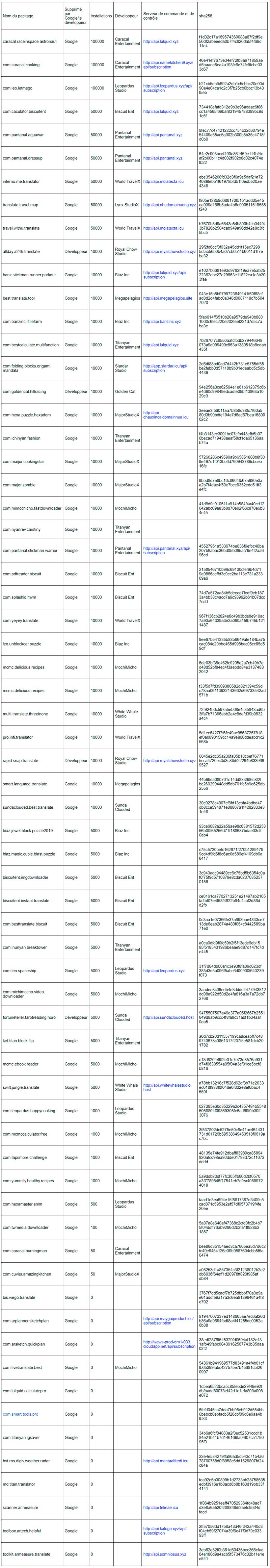

Liste complète des applications infectées

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

google palpe des milliards et n’est pas foutu de repérer ça….

merci de nous onnr la liste des apk qui vont bien… il ne doit pas en rester lourd.

Pour etre tranquille : desactiver tout ce qui est ***** Et les reactiver en cas de besoin…

desactiver tout ce qui est ***** = *****

jeu store etc

ça serait bien de donner la source de vos articles, car ça m’a l’air d’être un copié / collé d’un article publié par research.checkpoint.com, avec les mêmes captures d’écran