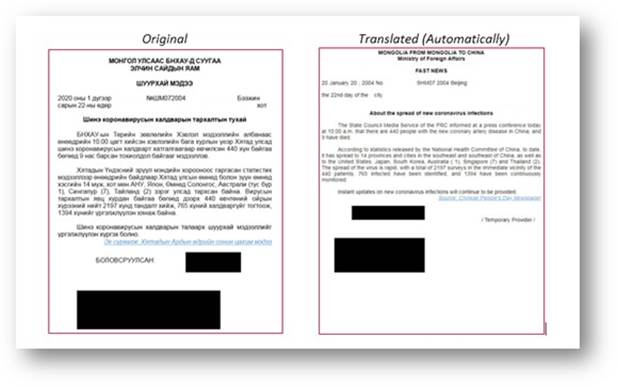

Des chercheurs de Check Point ont intercepté une cyberattaque ciblée menée par un groupe de pirates chinois sur une entité du secteur public en Mongolie. Le groupe de pirates chinois a envoyé deux documents, tous deux prétendument émis par le Ministère mongol des affaires étrangères et se faisant passer pour des points presse adressés à du personnel du secteur public mongol sur le thème du coronavirus, pour inciter les destinataires à fournir aux pirates un accès à distance à leur réseau et leur permettre de voler des informations sensibles. L’un des deux documents relatifs à COVID-19, dont l’intitulé se traduit par « À propos de la propagation des nouvelles infections du coronavirus », cite le Comité national chinois de la santé.

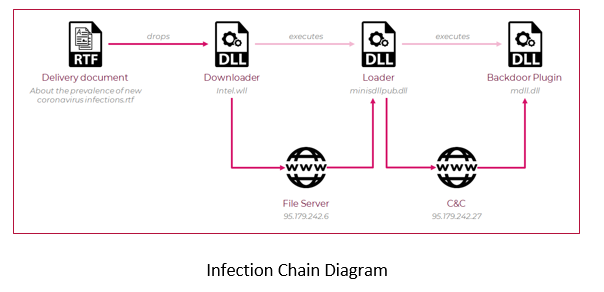

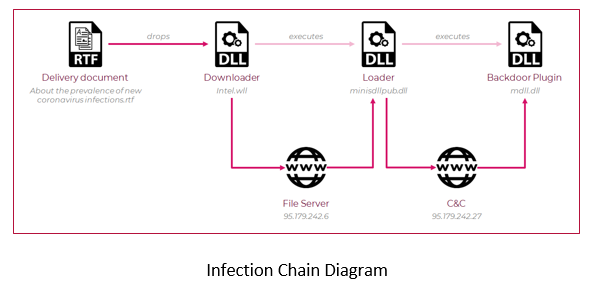

Les chercheurs de Check Point ont pu remonter jusqu’au groupe chinois grâce aux empreintes laissées par les pirates dans de code informatique des logiciels malveillants hébergés sur leurs serveurs, qui étaient disponibles pendant un court laps de temps. Grâce aux données recueillies, ils ont pu découvrir toute la chaîne d’infection, en déduisant que le groupe de pirates chinois était actif depuis 2016 et qu’il a pour habitude de cibler différentes entités du secteur public et des entreprises de télécommunications, en Russie, en Ukraine, en Biélorussie et maintenant en Mongolie.

Le nombre de logiciels malveillants sur le thème du coronavirus est en hausse

Check Point a déterminé que les domaines liés au coronavirus sont 50 % plus malveillants que le taux global de domaines malveillants enregistrés. À ce jour, Check Point a découvert plus de 4 000 domaines liés au coronavirus dans le monde, dont 3 % sont malveillants et 5 % sont suspects. Le nombre de nouveaux domaines enregistrés qui sont malveillants est en moyenne de 2 %.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.