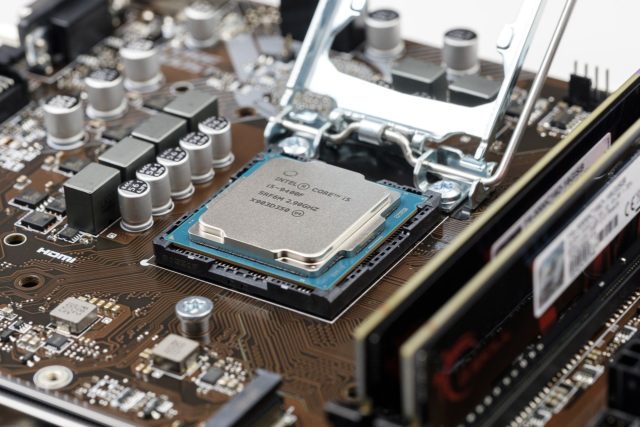

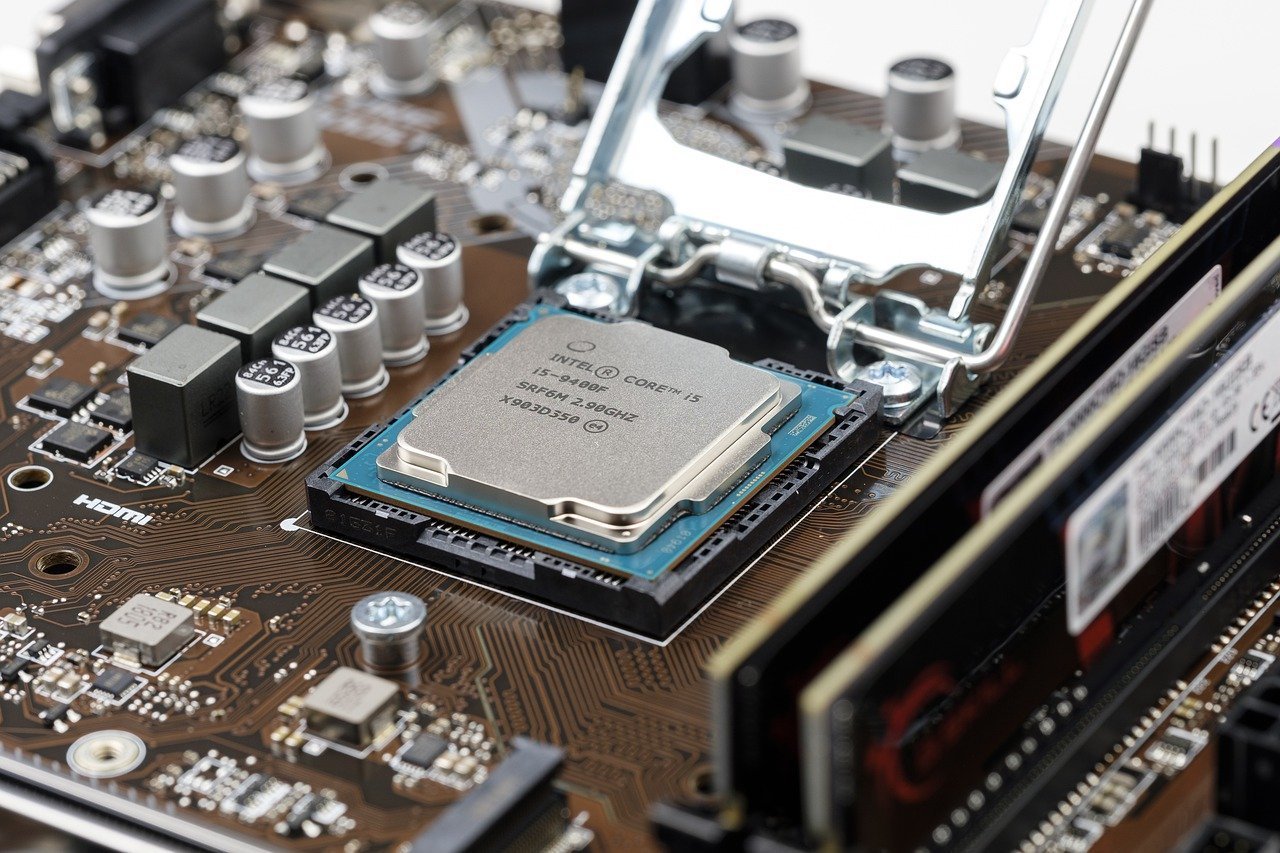

Les chercheurs de Positive Technologies ont découvert une vulnérabilité qui affecte tous les processeurs Intel de ces cinq dernières années, exception faite des puces de la 10e génération. Elle touche le CSME, le moteur de gestion et de sécurité convergent d’Intel sur lequel repose de nombreuses fonctions de sécurité.

Tous les processeurs récents sont touchés

Le CSME est un des premiers programmes à se lancer au démarrage d’un PC. Il est responsable du chargement du BIOS UEFI, du contrôleur de gestion de l’alimentation, les DRM reposent aussi sur ce moteur. En mai dernier, Intel a livré un correctif, mais c’est insuffisant : d’après un chercheur, la faille de sécurité permet à un pirate de récupérer la clé cryptographique du PC, c’est à dire le sésame qui lui donne accès à la machine.

Bien que la faille ne nécessite pas forcément un accès physique à la machine, il n’est pas si facile de l’exploiter. Rien d’impossible toutefois pour un pirate compétent et bien équipé. Le hic, c’est que le bug est présent sur la ROM d’amorçage du CSME : la fameuse clé peut être récupérée au moment du démarrage. Et Intel ne peut rien corriger à ce niveau.

L’entreprise se veut rassurante, malgré les explications de Positive Technologies elle indique que l’exploitation de la faille exige un accès physique. Les chercheurs donnent quant à eux la recette pour éviter tout problème : changer de processeur…

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

Je me demande si un développement Open Source aiderait à limiter ce nombre de failles.

Aucune condescendance de ma part, juste une question.

Comment faire pour développer du hardware en open source ? (Aucun sarcasme je me pose réellement la question)

helas non a mon avis.. open source n implique pas comprehension, temps ou lisibilite.

cela veut dire que cela aide pour beaucoup de chose, mais cela ne permet pas forcement de trouver des soucis diffus dans un code. Soit la faille est une erreur localisee, et l open source aidera beaucoup, soit c est le concept qui est errone, et il vaut mieux des experts sur un code ferme qui n evolue qu en fonction de cette expertise

cela existe deja, il y a un processeur open source… ce sont les plans qui sont open source. Apres on fait appel au fondeur pour l execution (ou a des robos pour les petits proc).

Comme pour le projet d arcade mama, on met en place un noyau central qui regarde ce qui se fait et peut dispatcher, et chacun prend une partie ou une autre. cela fonctionne pas mal

OK merci pour ta réponse, je ne savais pas que ça se faisait

tous ces gadgets de certificats de sécurité racine sont rien d’autre que nous faire racheter du matériel et pomper nos données personnelles pour faire de l’argent sur notre dos.

j’ai un Windows 8 désactivé les mises à jour windows chrome et le pc fonctionne très bien depuis des années aucun russe ne m’a attaqué et les rares virus toujours détectés et supprimés

j’ai uniquement firewall et anti virus à jour.

processeur génération 6 avec pas tous ces gadgets quu n’apportent aucune réelle sécurité et font ramer.

idem sur téléphone rooté supprimé crapware de pseudo sécurité et disque non crypté

ces mises à jour sécurité certificat racine c’est vous contrôler, faire du fric avec vos données confidentielles, c’est une course sans fin a toujours olus de contrôle sur vous et de parano et c’est enfin de l’obsolescence programmée à tour de bras. profoter de l’ignorance pour arnaquer.

qui m’aime me suive et publie mon post. haha.

L’open sourcing du code fera que plus de monde sera capable de trouver les failles (bonnes ou mauvaises personnes) et il sera donc plus facile de les détecter et de les corriger (Attention ! Open source ne signifie pas que tout le monde peut modifier, juste regarder !).

Un code fermé permet uniquement de ralentir les attaquants, qui arriveront tout de même à trouver les failles.Mais, qui dit code fermé, dit besoin de plus de matériel / ressources pour détecter les failles, et donc elles seront plus lentes à être divulguées pour le commun des mortels, car ces failles seront détectées par certaines grosses entreprises qui en profiteront de leur côté sans les divulguer.Elles seront donc beaucoup plus lentes à être corrigées, et beaucoup plus exploitées que si le code avait été open sourcé, preuve en est de ce cas-ci, ou encore des jailbreak d’iPhone.

Ce qui m’étonne c’est Apple avec ses puces T1&2 qui cherchent à remplacer certaines fonctionnalités de sécurité des puces Intel. Apple était-il au courant des failles ?

La garantie constructeur contre les vices cachés doit être possible. Ce matériel est récent, moins de dix ans !

Comment se fait il que nous n’en n’ayons pas d’écho ?

J’espère qu’il s’agit d’un troll, vraiment, parce que sinon, c’est à pleurer…..

Nonobstant le commentaire au dessus, quelque soit son fondement, je profite de cet article pour répéter que la mise à jour de vos OS, la possession d’une suite de sécurité valable et à jour, ainsi que de bonnes pratiques (mots de passes forts, pas aller sur des sites bizarres, pas ouvrir les mails chelou) permets d’éviter 99% des attaques.

Les failles hardware comme celles ci sont certes dangereuse, mais le niveau requis pour une exploitation de celle ci est tellement grand, que ce ne sera sûrement pas pour récupérer les photos de famille de Mr Michou.

En revanche, un peu d’espionnage ou chantage industriel…ça c’est plus intéressant…

*flip flip flip*

Ah non, j’ai un beau ryzen pas cher et puissant maintenant

😀

Une faille où il faut un accès physique au matériel ? Si quelqu’un de malveillant à accès physiquement au matériel, je pense qu’il y a des risques plus grave que la récupération de cette clé.

intel me fait penser à boeing, tellement gros qu’il ne voit pas certains détails/failles qui pourraient lui être fatals.

Changer le processeur: voila la ruse d’intel pour booster artificiellement les ventes! Eh bien non: class action EU pour vice caché et remplacement gratuit!

Bien que la faille ne nécessite pas forcément un accès physique à la machine

malgré les explications de Positive Technologies elle indique que l’exploitation de la faille exige un accès physique.