Très discret pendant plusieurs mois après l’attaque contre la banque du Bangladesh, le groupe Lazarus n’est en pas moins demeuré actif. Ses membres préparaient une autre opération visant d’autres banques. Lorsqu’ils ont été prêts, ils avaient déjà réussi à trouver un point d’entrée dans une institution financière du Sud-est asiatique. Après avoir été interrompus, ils se sont mis au vert pendant plusieurs mois avant de changer de continent. Ils ont alors ciblé des établissements en Europe, où les logiciels de sécurité ont repéré leurs tentatives et les ont bloquées, aidés par ses équipes d’intervention, d’analyse scientifique et de reverse engineering ainsi que par ses meilleurs chercheurs.

Le modus operandi de Lazarus

Les experts de Kaspersky Lab ont passé au crible les indices collectés sur les lieux des attaques. Cette analyse scientifique leur a permis de reconstituer le mode opératoire des pirates.

– Compromission initiale : les pirates ouvrent une brèche dans un seul des systèmes informatiques de la banque, soit en exploitant à distance des portions de code vulnérables (sur un serveur web par exemple), soit à l’aide d’une attaque dite de « watering hole » qui consiste à piéger un site web légitime. Lorsqu’une victime (un employé de la banque ciblée) consulte ce dernier, son ordinateur est infecté par des composants additionnels.

– Trouver ses marques : les membres du groupe migrent vers d’autres ordinateurs hôtes au sein de la banque où ils déploient des backdoors persistants, qui leur permettent d’aller et venir à leur guise à l’aide des programmes malveillants installés.

– Reconnaissance interne : le groupe passe ensuite des jours et des semaines à étudier scrupuleusement le réseau afin d’identifier les ressources intéressantes. Il peut s’agir d’un serveur de sauvegarde qui conserve les données d’authentification, des serveurs de messagerie, des contrôleurs de noms de domaine donnant accès à l’ensemble de l’entreprise, ou encore de serveurs où sont stockées les archives des transactions financières.

– Passage à l’acte : l’ultime étape consiste, pour les pirates, à déployer leur malware conçu pour passer outre les dispositifs de sécurité internes des logiciels financiers et effectuer des transactions illicites au nom de la banque.

Empreinte géographique et attribution

Les attaques passées au crible se sont étalées sur plusieurs semaines, sachant que les pirates ont réussi à opérer pendant des mois sans se faire repérer. À titre d’exemple, pendant l’analyse de l’incident survenu dans le Sud-est asiatique, les experts ont découvert que les pirates avaient en fait corrompu le réseau de la banque 7 mois avant qu’elle ne réagisse et sollicite l’intervention des équipes de réponse aux incidents. Le groupe avait même eu accès au réseau de la banque bien avant l’incident survenu au Bangladesh.

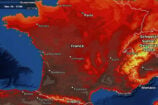

Selon les informations des équipes de Kaspersky Lab, le groupe Lazarus a fait parler de lui à partir de décembre 2015 : des échantillons de malwares en lien avec ses activités ont été repérés sur les réseaux d’institutions financières, de casinos, d’éditeurs de logiciels dédiés à des sociétés de placement et d’entreprises de crypto-monnaies en Corée, au Bangladesh, en Inde, au Vietnam, en Indonésie, au Costa Rica, en Malaisie, en Pologne, en Irak, en Ethiopie, au Kenya, au Nigeria, en Uruguay, au Gabon, en Thaïlande et dans plusieurs autres pays. Les derniers échantillons malveillants datent de mars 2017, ce qui laisse penser que les pirates ne comptent pas s’arrêter là.

S’ils ont pris soin d’effacer leurs traces, ils se sont grossièrement trahis sur au moins l’un des serveurs utilisés dans une autre campagne. En préparation de l’attaque, ce serveur avait été configuré pour faire office de centre de commande et de contrôle (C&C) du malware. Les premières connexions effectuées le jour de la configuration provenaient de nouveaux serveurs VPN/proxy, laissant penser à une période de test du C&C. Les pirates ont laissé un indice : une connexion très brève a été détectée, émanant d’une plage d’adresses IP très rare en Corée du Nord.

Selon les chercheurs, cela pourrait avoir plusieurs significations :

– Les attaquants se sont connectés depuis cette adresse IP en Corée du Nord ;

– Il s’agit d’un leurre savamment orchestré par quelqu’un d’autre ;

– Quelqu’un en Corée du Nord a visité par accident l’URL du C&C.

Le groupe Lazarus investit énormément pour créer de nouvelles variantes de son malware. Ses membres ont, pendant des mois, essayé de mettre au point une version totalement indétectable par les solutions de sécurité. Mais à chaque nouvelle tentative de leur part, les spécialistes ont réussi à repérer leurs créations en identifiant des paramètres récurrents au niveau du code. Kaspersky Lab a ainsi pu se mettre sur la piste des pirates et de leurs nouvelles variantes. À l’heure actuelle, ceux-ci ne montrent aucun signe d’activité, ce qui laisse penser qu’ils les ont suspendues pour renforcer leur arsenal.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

jaime beaucoup se genre de news merci continu. je sais pas si les info sont bonne car je n’est pas eu le courage de me traduire la source. Donc merci d’avoir synthétisé cette info. tchou à la prochiane

J’aime beaucoup ce genre de commentaire, Merci continu. Je ne sais pourquoi mais j’ai eu le courage de le traduire. Donc merci d’avoir commenté cette info. Tchou à la prochaine !

Traduction:

“J’aime beaucoup ce genre de news, Merci continu. Je ne sais pas si les infos sont bonnes car je n’ai pas eu le courage de me traduire la source. Donc merci d’avoir synthétisé cette info. Tchou à la prochaine!”

Corriger quelqu’un en faisant des fautes, tu passes encore plus pour un idiot, mais bon…