The Mask, ou Careto, est un malware hispanophone qui sévit depuis 2007. En 7 ans, il a fait 380 victimes dans 31 pays. Ses cibles ? Les administrations, les ambassades, les multinationales ou les ONG. Pendant son activité, The Mask récolte des documents de travail, des mots de passe, des communications, des configurations VPN, des fichiers RDP…

Une menace qui étonne Kaspersky par sa complexité. The Mask n’est en effet pas le résultat d’un travail d’amateur, ce qui laisse penser qu’un État se cache derrière sa création, comme l’explique Costin Raiu de Kasperksy :

Plusieurs raisons nous amènent à penser que cette campagne pourrait être commanditée par certains États. Avant tout, nous avons observé un très haut degré de professionnalisme dans les procédures opérationnelles du groupe qui se cache derrière cette attaque, depuis la gestion des infrastructures, la clôture de l’opération, la dissimulation au moyen de règles d’accès et l’effacement du contenu des fichiers journaux au lieu de leur suppression. Tout cela contribue à rendre cette menace persistante avancée (APT) encore plus complexe que Duqu et à en faire l’une des menaces les plus évoluées du moment. Un tel niveau de sécurité opérationnelle n’est pas courant chez les groupes de cybercriminels.

Le virus piège ses victimes de manière très simple. Il utilise en effet le phishing pour arriver à ses fins, appâtant ses victimes en leur demandant de cliquer sur des pages web. De faux liens vers le Washington Post et le Guardian ont notamment été utilisés.

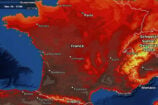

Actif jusqu’en janvier 2014, The Mask semble s’être calmé. ZDnet a réalisé une infographie résumant les pays victimes de ce malware hispanophone.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités et sur notre WhatsApp. Et si vous nous adorez, on a une newsletter tous les matins.

“Le virus piège ses victimes de manière très simple. Il utilise en effet le phishing pour arriver à ses fins”

Très classique en fin de compte, le problème se trouve encore entre le clavier et la chaise.

@ed : Ok, l’erreur vient de l’utilisateur, mais parfois, difficile de lui en vouloir. Je me souviens de l’époque où j’avais pas mal de mails de phishing pour WoW. Le mail allait direct dans le spam, mais sinon, quasi impossible de voir la différence.

L’adresse d’envoi est la bonne.

Le nom est le bon.

Le texte est tout-à-fait “crédible” (pas de faute d’orthographe, pas de message loufoque du genre “attention, votre compte va être détruit à coup de bombes atomiques si vous ne vous connectez pas très vite”, mais plutôt du genre “Rappel : les conditions générales de vente changent le [15 jours plus tard]. Acceptez les nouvelles dès maintenant pour éviter toute interruption de service ce jour”)

Le formatage du mail est bon.

La plupart des liens sont bons.

Le texte du lien est bon (a le bon domaine)

Mais bien sûr, le lien renvoie sur une page dont l’url est très sensiblement différente.

Le site sur lequel on tombe a exactement la gueule de l’original, et tous les liens ramènent bien vers le site original (sauf la connexion à son compte, évidemment).

Donc bon, si le phishing est bien fait, on peut dire que ce n’est pas une erreur de l’utilisateur, mais un joli travail de la part du phisher.

Krimog, tu as tout dit !

@Krimog : J’ai pas dit le contraire, vu le niveau de sophistication du virus, c’est clair que le niveau du mail de phishing devait être élevé aussi.

Mais on en revient toujours au même cela dit, il y a toujours une erreur humaine au début du processus.

Tout à fait ed, mais on ne peut pas encore garantir que les machines ne se retourneront jamais contre l’humanité pour nous réduire à des combustibles, d’ici là il va falloir se satisfaire de l’homme pour ouvrir les mails dans les administrations…

@Didier, c’est pourtant pas compliqué d’appliquer cette règle. Si je reçois un mail de paypal/ma banque/mon assurance pour me demander une mise à jour de mes infos. Je ne clique pas sur le lien fournis, je passe pas google, et je vais moi même sur le site voir ce qu’il en est.

@ed : je ne contre dis pas, les attaques de type phishing, social engineering et autres, visent justement la faiblesse humaine. Pourquoi crocheter un verrou alors que qqu1 à l’intérieur peut nous ouvrir. La plupart du monde -pas forcément que les brêles en informatique- accordent le bénéfice du doute surtout lorsque le mail/site est parfaitement bien réalisé, c’est le but de tromper la victime. C’est indéniable que l’erreur est humaine, je souligne surtout le fait que malgré les protections “anti-phishing” et une méfiance accrue, il existe toujours un moyen de soudoyer un humain (plus probable qu’avec une machine).

Bref, tout ça pour dire que c’est bien cool d’observer et pointer l’erreur humaine, en attendant y a pas vraiment de solution miracle, à moins de remplacer le fonctionnaire par une machine “parfaite” ( et intégrant une couche sympathie ça ne serait pas superflu ^^).

@Didier : J’approuve ton raisonnement.

Seulement 22 attaques aux USA?? bon beh je pense qu’on sait d’où il vient…

Marrakech n’est pas la capitale du Maroc 🙂

la Russie épargné ?